公開日:2023年9月4日最終更新日: 2023年9月4日

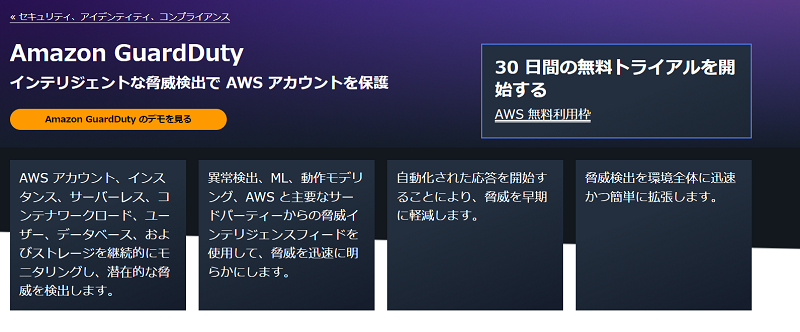

セキュリティに関するサービスということもあり、定期的にアップデートが続けられています。今回は、GuardDutyの概要からアップデートが続けられ、どのようなサービスが提供されているのか解説します。

目次 <Contents>

GuardDutyとはどのようなサービスなのか

GuardDutyは、AWSが提供するマネージド型脅威検出サービスです。一般的に外部からの脅威に対する対処は、利用者がセキュリティ対策ソフトなどを導入しなければなりません。

しかし、GuardDutyならばAWSのコンソール上で設定を済ませておくだけで、各種ログの監視と機械学習による検知を実現してくれます。具体的には、ユーザーの操作や外部サーバーとの通信などを監視して、不正な動きが見つかった場合は通知してくれる仕組みです。

GuardDutyは検出のみであることに注意

上記を踏まえると「脅威を検出してくれる有用なサービス」との印象を受けるでしょう。これは間違いありませんが、GuardDutyは「検出」に特化していることを認識すべきです。

例えば、脅威が検出された際に運用担当者へ通知する機能はGuardDutyの標準機能としては実装されていません。検出された事実をAWSの他のサービスへ連携し、そこからメールやチャットツールなどに通知する仕組みの構築が必要です。

また、脅威が検知されたからといってGuardDutyが何かしらの対処をしてくれるわけでもありません。例えば、検出された脅威に対して通信を遮断するかどうかは、人間が確認して設定することが求められます。放置してしまうと、その脅威が悪影響を及ぼしてしまうかもしれません。

AWS Security Hubとの違い

GuardDutyと間違えられやすいサービスが「AWS Security Hub」でしょう。こちらは動作上の脅威を検知するものではなく、AWSの設定がベストプラクティスに沿っているか評価してくれるものです。実際の通信内容などは評価しないため、その点でGuardDutyとは大きく異なっています。

なお、評価の対象が異なっているため「どちらかだけを有効にすれば良い」というものではありません。両方を有効にして、総合的にセキュリティを高めるようにしましょう。

リージョン間で違いがあることに注意

幅広いリージョンに向けて提供されているサービスですが、微妙に違いがあるためその点は注意しましょう。特に、日本国内で東京リージョンと大阪リージョンを利用しているならば、気をつけるべき部分があります。

例えば、リージョンによって適用できる「保護」の種類が異なります。東京リージョンにはあっても、大阪リージョンにはない種類が存在し、同様の設定が不可能なのです。主要なリージョンを利用している場合は意識しなくて良いですが、後発のリージョンを利用する際はなるべく意識しておきましょう。

GuardDutyで検出できる脅威

いくつもの脅威を検出できるため、すべてを解説することは現実的ではありません。皆さんがイメージしやすいであろうものに絞って紹介します。

ユーザ操作

主にAWSアカウント(IAM)に関する脅威を指します。例えば、IDやパスワードが流出したことによる、不正ログインの検知が可能です。ログインできなかった場合だけではなく、正常にログインできた場合でも、不審なログインはダッシュボードに表示されます。

また、AWSダッシュボードへのログインではなく、クレデンシャルの不正利用なども検知が可能です。情報が漏洩した場合に、それが悪用されていないか確認できるようになっています。

不審なサーバーとの通信

EC2を中心に、不審なサーバーとの通信が発生していないか検知できます。例えば、C&Cサーバやコインマイニングのサーバと通信していないかです。マルウェアなどの感染により、EC2が不正に利用されていないか検知します。

一般的なセキュリティ対策は、外部からの通信に注目するケースが多いでしょう。ただ、マルウェア感染を防げなかった場合には「踏み台」になってしまう可能性があります。これらについてGuardDutyならば検知が可能です。

AWS CloudTrailの無効化を検出

AWSにおける操作は「AWS CloudTrail」に記録できる仕組みです。何かしらの問題が生じた際に参照することが多く、基本的には有効化しているでしょう。ただ、アカウントが乗っ取られた場合などは、これを無効化する傾向にあります。

そのため、GuardDutyでは攻撃者の傾向を踏まえ、AWS CloudTrailの無効化を検知することが可能です。正式な運用担当者による誤操作の可能性は否定できませんが、万が一に備えて検知してくれると捉えましょう。

GuardDutyのアップデート状況

セキュリティに関連するサービスであり、定期的なアップデートが続けられています。どのようなアップデートが続いているのか、2023年の主要なものを紹介します。

RDSへの対応

脅威の監視対象にRDSが含まれていませんでしたが、2023年3月より検知対象に含まれています。これにより、今まで以上に効率よく、AWS上での脅威を検知することが可能です。

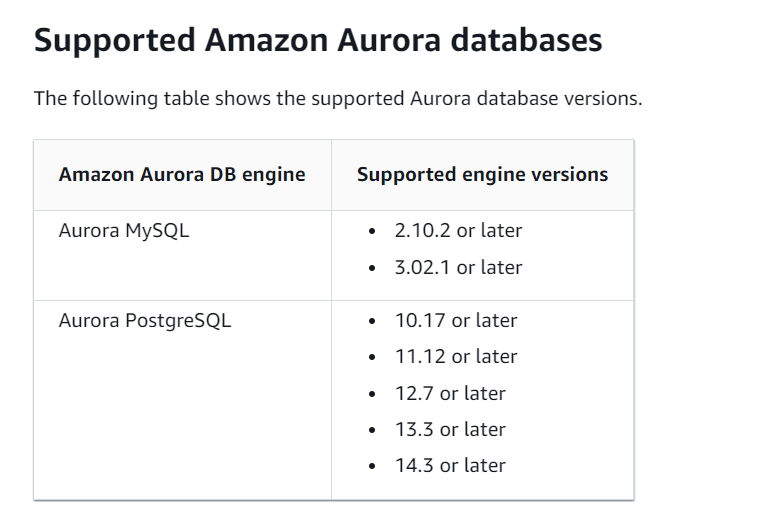

ただ、リリースされてから現在まで、適用できるデータベースは以下に限られています。

これら以外は不正な接続やログインの検知ができません。今後、適用対象が広がるとは予想されますが、現時点では注意したいポイントです。

Lambdaへの対応

2023年4月には、Lambdaの実行時に発行されるアクティビティについても監視できるようになりました。バックドアやトロイの木馬、不正アクセスなどが発生していないかどうかを評価できます。

なお、現時点ではVPCフローログを監視の対象としています。非VPCフローログについては、今後のアップデートで提供されるようになるかもしれません。

ダッシュボードの改善

検知された情報を確認するための、サマリーダッシュボードが改善されています。細かくウィジェットに分かれるようになり、必要な情報を簡単に確認できるようになりました。脅威を通知していても、サマリーは別に求められるため、魅力的なアップデートといえます。

ダッシュボードの改善については、フィードバックが求められています。2023年6月中旬から現在まで求められ続けているため、今後その内容を踏まえ、さらなるアップデートが実施されるかもしれません。

Organizationsへの更なる対応

AWSの組織を管理する「Organizations」に関する機能が追加され、複数の組織アカウントを一括で操作できるようになりました。マルチアカウントの管理が容易になり、大量のAWS環境を構築するような組織でも、GuardDutyを設定する負荷が軽減されています。

なお、こちらは新規に追加された機能ではなく、以前に追加された機能のさらなるアップデートです。実装された当初は「有効にするかどうか」の選択肢しかありませんでしたが、現在は個別に保護の種類を選択できます。

まとめ

AWSのセキュリティサービスであるGuardDutyについて解説しました。有効化が推奨されているため、有償ではありますが、活用することをおすすめします。また、「AWS Security Hub」など関連するサービスも有効化することで、よりセキュリティを高めることが可能です。

また、セキュリティに関連するサービスということもあり、積極的なアップデートが続いていることが特徴です。AWSはサービスの統廃合や新規リリースが頻発しますが、脅威の検知については、GuardDutyが軸となっています。

お客様が運営するクラウドの監視・保守・運用業務を、ジードが代行いたします。

お客様が運営するクラウドの監視・保守・運用業務を、ジードが代行いたします。 お客様のご要望に沿って、適切なクラウド選定から設計・構築までを行います。

お客様のご要望に沿って、適切なクラウド選定から設計・構築までを行います。 Azure上で、AI + 機械学習、分析、ブロックチェーン、IoTを開発します。

Azure上で、AI + 機械学習、分析、ブロックチェーン、IoTを開発します。