近年、働き方の多様化により企業のITシステムに対して外出先や自宅、協力会社など様々な場所からアクセスされることが当り前となってきました。また、ビジネスを迅速に進めるために社内リソースの一部を関係者に共有する取り組みも増えています。ただし、関係者が増えるほど情報漏洩や侵入などのセキュリティリスクが高まるため、組織内外のアクセスを安全に管理することが求められています。

Microsoft Entra IDは組織のリソースを守るためのアクセス管理を担うクラウドサービスで、組織内外を問わず役割に応じたアクセス権を柔軟に管理できます。本記事では、Microsoft Entra IDの特徴や簡単な使い方を解説しています。安全で扱いやすいアクセス管理サービスをご検討の方はぜひ参考にしてみてください。

目次 <Contents>

Microsoft Entra IDとは

Microsoft Entra ID(以下、Entra ID)は、企業のITシステムや情報に安全にアクセスさせるための制御を司るAzureのサービスです。組織やプロジェクトの中で必要となるアクセスアカウントをクラウド上で一元管理でき、利用者の役割に応じた権限やログイン方法を専用のポータルサイトから簡単に設定できます。また、多要素認証でアカウントのセキュリティを強化しながらも、シングルサインオンによりクラウドやオンプレミスなど複数のシステムにまとめてログインできるようになるため、利用者にも大きなメリットをもたらします。

以前はAzure Actitive Directoryと呼ばれるサービスでしたが、2023年10月に現在の名称に変更され、Microsoft Entraのサービスの一部に集約されました。Windows Serverの機能としてよく知られているActive Directoryと違ってクラウド上で集中管理できるため、物理サーバー調達や難しい初期設定が不要で扱いやすいのが特徴です。

なお、Entra IDではゼロトラストと呼ばれる慎重なセキュリティモデルが採用されているため、外部ネットワークからのアクセスも許可できる柔軟なセキュリティ態勢を採れます。そのため、企業規模の大小を問わず低コストでアクセス管理の導入が可能です。

Microsoft Entra IDの仕組み

Entra IDは組織やプロジェクトのリソースに対するアクセスを統合的に管理する仕組みです。管理者は管理センターと呼ばれるポータルサイトから利用者アカウントやグループを追加したり、アクセス権限や認証方法を個別に指定したりできます。これらのアカウントは、組織ごとに割り当てられる領域であるテナントの中に作成されます。

Entra IDでは、リソースへのアクセス制御が認証と認可の設定によって行われます。認証はアカウントの所有者である証明を行うプロセスで、パスワードやSMS経由での確認コード、あるいは証明書、デバイス、生体情報などの利用者のみが知るデータを用いて本人を識別します。また認可は、認証を終えた利用者に対してリソースへのアクセスを許可するかどうかを判定するプロセスです。

Microsoft Entra IDの特徴

Entra IDには次の3つの特徴があります。

ゼロトラストのセキュリティモデル

ゼロトラストは不正な侵入を防ぐために更に厳しいチェックを行うセキュリティ方針で、正規のアクセス元であっても一律に信頼せず、必ず本人である確認を行います。従来のセキュリティ方針では、IPアドレスなどのネットワーク情報を手掛かりにアクセス元を信頼していましたが、近年では不正アクセスの技術も高度化しており安全性が充分ではなくなりました。Entra IDではゼロトラストに基づいて認証、認可の仕組みが実装されており、組織の内外を問わずすべてのアクセスに対してその内容を検証します。

細やかなアクセス制御

Entra IDでは、利用者や保護するリソースごとにアクセス制御が可能です。利用者に与えるアクセス権限を最低限に絞ることで、情報漏洩や不正な侵入のリスクを広げないようにできます。

また、Entra ID経由でのログインの試行を常にチェックしており、疑わしいアクセスを自動的に遮断するような仕組みが備わっています。他にも、利用状況に応じて適切な認証方法を提案したり、安全性を保つためにパスワード変更を警告してくれます。

保護レベルに応じた多様な認証方法

Entra IDでは、パスワードやトークンを利用した従来のやり方に加えて、安全で利便性の良いパスワードレスの認証など様々な方法を選択できます。例えばパスワード認証の他に、以下のような認証方法を指定可能です。

- Windows Hello for Business – 生体認証データ、PIN

- Microsoft Authenticator – ワインタイムパスコード

- Passkey – (FIDO2対応の認証)

- SMS – ワンタイムパスコード

これらの認証方法は複数組み合わせることができるため、より厳重なチェックで不正アクセスを防ぐことができます。特に、生体情報やデバイスを用いた認証はパスワード認証に比べて準備に手間が掛かる反面、破られにくいため厳重なセキュリティを維持できます。

Microsoft Entra IDの使い方

ここからはEntra IDでユーザーを追加する方法を解説していきます。

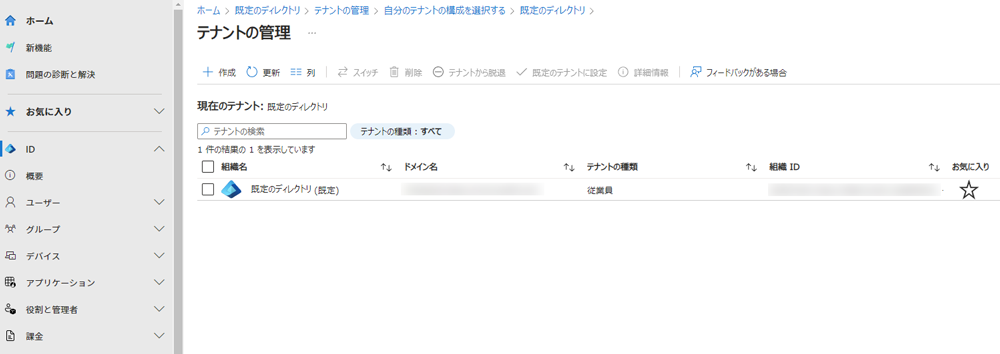

テナントの作成

Entra IDを使うには、まず組織のテナントが必要です。テナントを作成するために、Microsoft Entra管理センターにアクセスしましょう。メニューから「ID」「概要」を選び、画面から「テナントの管理」を押しましょう。

もしテナントが存在しなければ、「作成」を押して「従業員テナント」を新しく作成します。

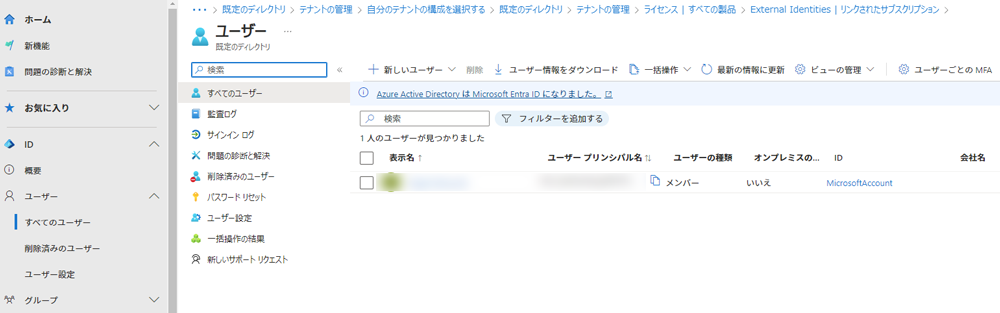

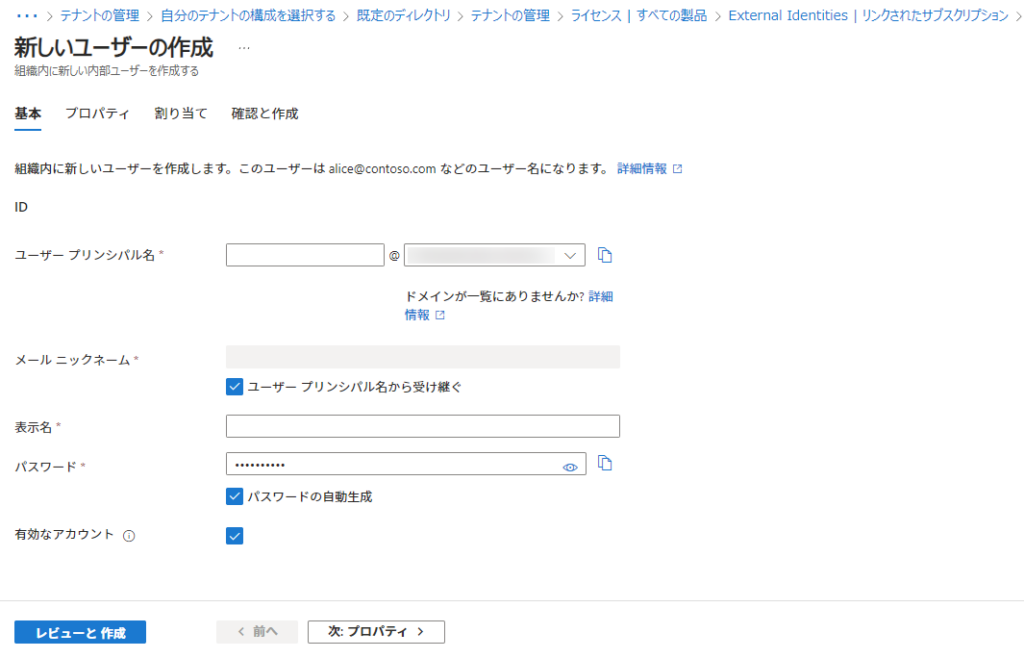

ユーザーの作成

続けて、Microsoft Entra管理センターのメニューから「ユーザー」「すべてのユーザー」を選び、画面にある「新しいユーザー」のプルダウンから「新しいユーザーの作成」を選んで押しましょう。

「ユーザープリンシパル名」と「パスワード」はログイン時に必要となるため、忘れないようにしましょう。項目に入力できたら「レビューと作成」でユーザーを作成します。

ユーザーを作成できたら、メニューの「すべてのユーザー」に追加されるので、そのユーザー名を選びましょう。

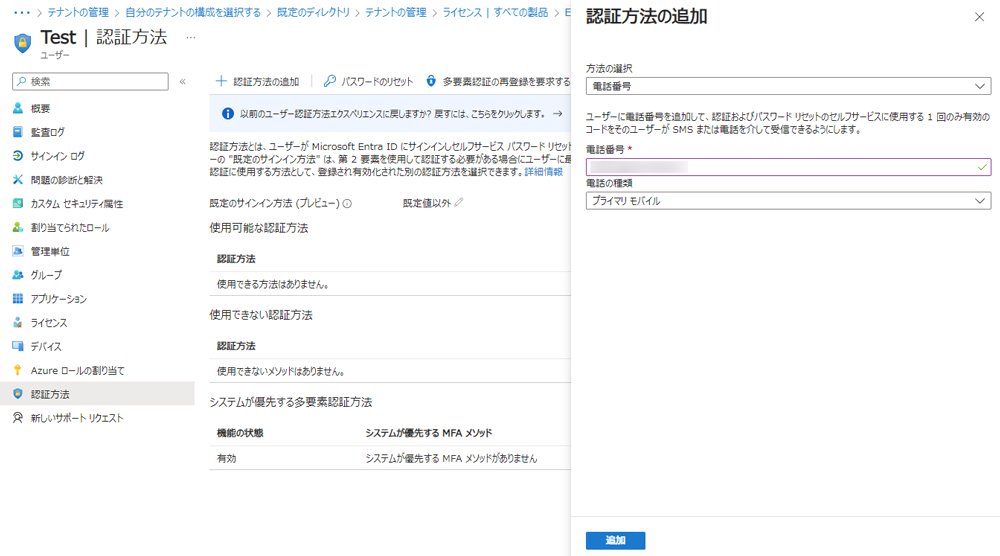

続いて認証方法を追加します。ユーザーのメニューから「認証方法」を選び、「認証方法の追加」を押します。その後、「方法の選択」で「電話番号」を選び、携帯電話番号を入力しましょう。

ユーザーログインの確認

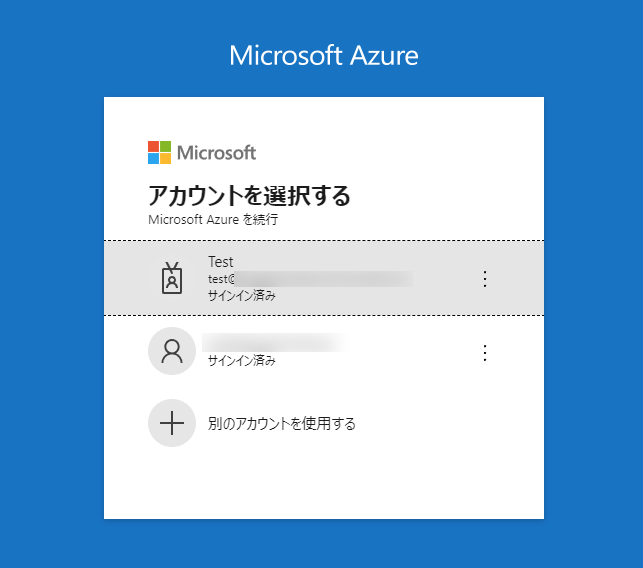

最後に、先ほど作成したユーザーでAzureにログインできるか確認してみましょう。

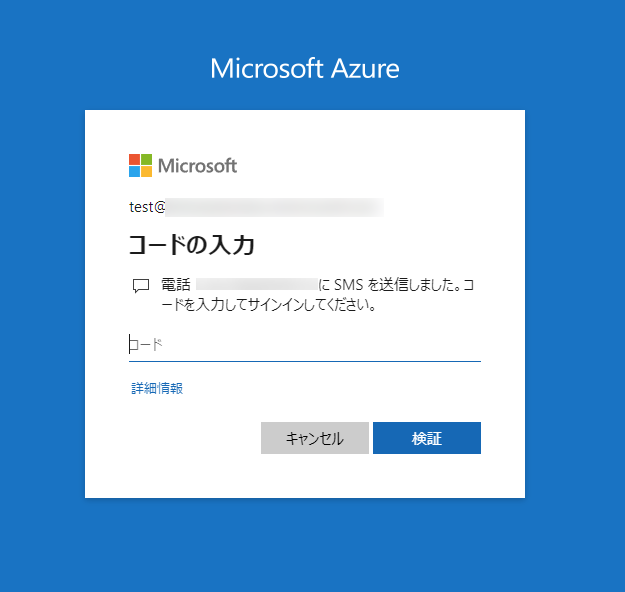

IDとパスワードを入力すると、確認コードの入力を求められます。登録した携帯電話番号にSMSで確認コードが届くので入力しましょう。

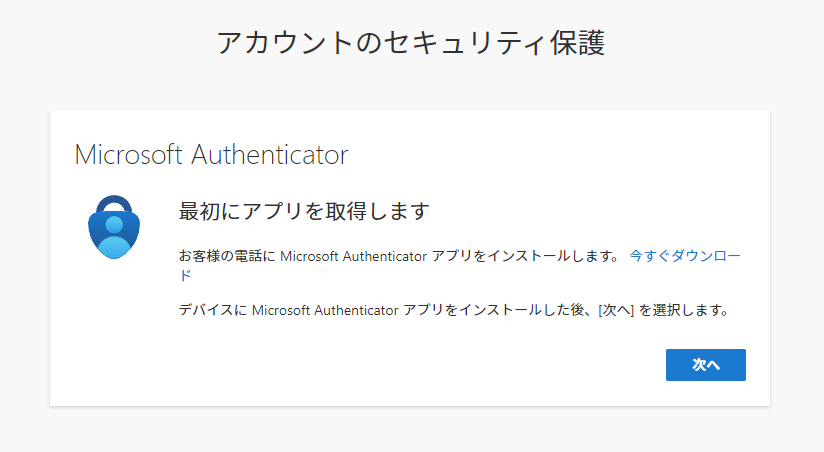

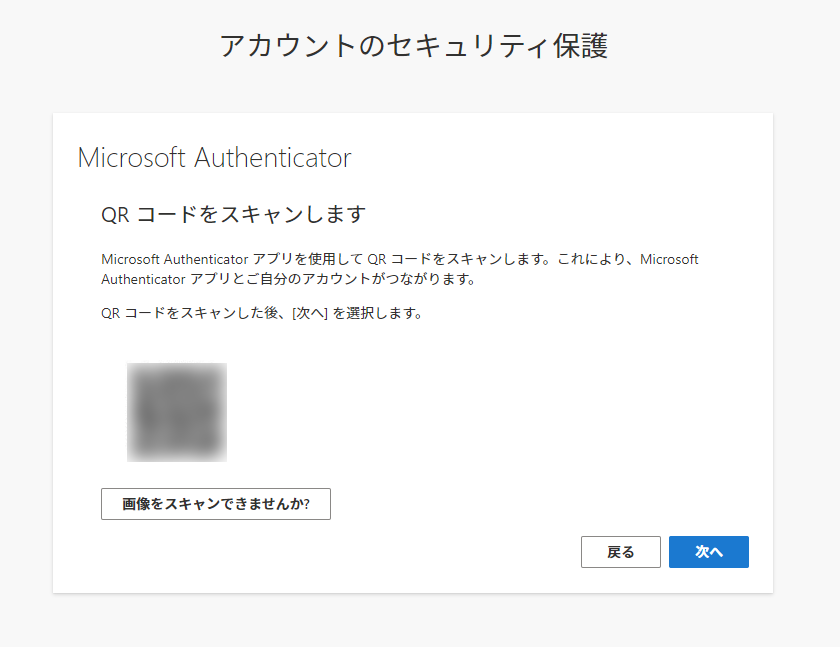

その後、スマートフォンアプリのMicrosoft Authenticatorの使用を求められるのでインストールして「次へ」を押しましょう。

インストールできたらアプリを起動し、画面上のQRコードをアプリからスキャンしましょう。

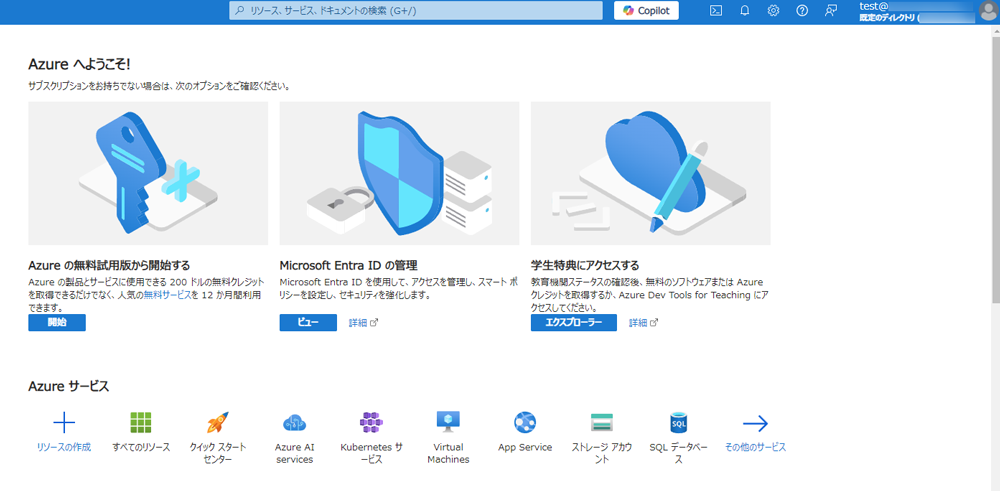

問題なければAzureポータルにログインでき、ダッシュボードに遷移します。

まとめ

Microsoft Entra IDはゼロトラストのセキュリティ方針に基づいて組織のリソースを守るアクセス管理サービスです。様々な参画者が混在するビジネスプロジェクトにおいて、ひとりひとりのアクセス権限を細かく規定できます。また、これらの管理情報はAzureのクラウドプラットフォームで集中管理されるため、サーバーリソースを自前で用意する必要がなく、組織全体の管理コスト削減にもつながります。組織のITシステムやリソースに対するセキュリティ強化やコスト削減をお考えの方は参考にしてみてください。

お客様が運営するクラウドの監視・保守・運用業務を、ジードが代行いたします。

お客様が運営するクラウドの監視・保守・運用業務を、ジードが代行いたします。 お客様のご要望に沿って、適切なクラウド選定から設計・構築までを行います。

お客様のご要望に沿って、適切なクラウド選定から設計・構築までを行います。 Azure上で、AI + 機械学習、分析、ブロックチェーン、IoTを開発します。

Azure上で、AI + 機械学習、分析、ブロックチェーン、IoTを開発します。